국가의 지원을 받는 조직적인 해킹그룹이 한국 주재 외국 대사관을 표적으로 삼아 악성 깃허브 저장소에서 ‘제노랫(XenoRAT)’ 악성코드를 유포하고 있다는 분석이 나왔다.

보안 외신 블리핑컴퓨터(BleepingComputer)는 트렐릭스(Trellix) 연구원들이 분석한 데이터를토대로 할 때 이번 작전은 올해 3월부터 시작되어 현재까지 진행 중이며, 가치가 높은 표적을 대상으로 최소 19건의 스피어피싱 공격을 감행했다고 밝혔다. 연구원들은 인프라와 공격 기법이 북한 해커조직인 김수키(APT43)의 플레이북(Playbook)과 일치하지만, 중국 기반 조직에 더 적합한 징후가 있다고 밝혔다. 플레이북이란 IP주소, URL, 도메인 등 사이버 공격을 수행하기 위한 일련의 절차와 방법을 상세하게 기술한 문서 또는 지침서를 말한다.

◇서울 소재 유럽 대사관 대상, 외교관 사칭해 발송

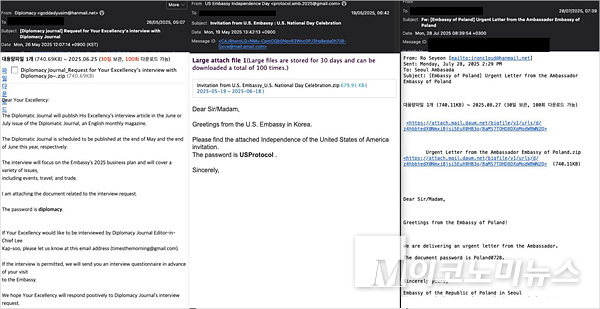

블리핑컴퓨터에 따르면 이번 공격은 총 3단계로 진행됐으며, 올해 3월 초부터 7월 사이에 각 단계에 따라 다른 이메일 미끼를 사용했다. 트렐릭스 연구원은 이 공격에 대해 조사한 결과 가장 먼저 발견된 이메일은 서울 소재 중부 유럽 대사관을 표적으로 삼은 것이었다. 특히 5월에 들어서 해당 공격은 더욱 복잡한 미끼를 사용해 외교적 타깃으로 전환한 것도 파악했다.

트렐릭스 연구원들은 “올해 5월 13일에 서유럽 대사관으로 발송된 이메일은 고위 EU 대표단 관계자가 보낸 것으로 위장했다”며 “이는 ‘5월 14일 EU 대표단 정치자문회의’에 대한 내용을 담고 있었다”고 밝혔다.

이어 6월과 7월 사이에는 이들 해킹 세력이 한미군사동맹으로 주제를 바꾸며 서울 소재 유럽 대사관들을 향해 보낸 이메일에는 ‘가짜 회의 초대장’, ‘공식 서한’, ‘행사 초대장’ 등이 포함됐다. 이러한 이메일의 발신자로는 종종 외교관을 사칭했으며, 메일 본문은 한국어, 영어, 페르시아어, 아랍어, 프랑스어, 러시아어 등 다국어로 작성됐고, 문맥도 뛰어났다. 특히 이 멀웨어 캠페인의 설득력을 높이기 위해 대부분의 이메일은 실제 외교관 행사 등 사건과 일치하도록 시간을 조정하는 치밀함도 보였다.

공격자는 드롭박스(Dropbox), 구글 드라이브(Google Drive) 또는 다음(Daum) 스토리지 서비스에서 암호로 보호된 아카이브(.ZIP) 파일을 전달했는데, 이는 이메일 보안 시스템이 메시지를 플래그 처리(추적)할 위험을 줄이는 데 도움이 됐다.

◇제노랫 멀웨어, APT43 공격 특징과 유사해

첨부된 아카이브 파일에는 PDF로 위장한 ‘.LNK’ 확장자 파일이 포함됐다. 이를 실행하면 깃허브 또는 드롭박스에서 제노랫 페이로드를 검색하는 난독화된 파워쉘(PowerShell) 코드가 실행되어 예약된 작업을 통해 해당 페이로드의 지속성을 보호하게 된다.

제노랫은 키 입력 기록 및 스크린샷 캡처, 감염된 컴퓨터의 웹캠과 마이크에 접근하고, 파일을 전송하며, 원격 셸 작업을 수행할 수 있는 강력한 트로이 목마다.

트렐릭스 분석팀은 제노랫이 리플렉션(다른 시스템이 공격할 시스템에 트래픽을 일으키도록 속이는 공격방식)을 통해 메모리에 직접 로드되고 Confuser Core 1.6.0으로 난독화돼 공격한 시스템에서 보안 솔루션의 탐지를 피할 수 있다고 분석했다.

트렐릭스는 이러한 공격이 APT43의 특징과 일치하며 북한 위협 단체와 관련된 전형적인 기법을 사용한다고 강조했다. 이는 한국 이메일 서비스 사용, 명령 및 제어를 위한 깃허브 악용, 다른 김수키 멀웨어 계열과 동일한 고유한 GUID(Globally Unique Identifier, 글로벌 고유 식별자) 및 뮤텍스 사용 등으로 확인되고 있다.

블리핑컴퓨터 측은 “트렐릭스 연구원들이 이번 김수키 캠페인의 시간대를 분석한 결과, 공격자 활동의 대부분은 중국 기반 공격자의 활동 시간대와 일치한다”며 “중국의 공휴일에는 활동이 중단됐지만 한국의 공휴일과의 연관성은 낮은 것으로 보였다”고 밝혔다. 이를 토대로 트렐릭스 연구원들은 이 캠페인이 북한 정찰총국과 관련 있는 것으로 추정되는 APT43의 소행일 가능성도 있다며, 이번 행위에는 중국도 일정 부분 개입했을 가능성도 제기했다.

3줄 요약

1. 제노랫 악성코드, 한국 주재 외국 대사관 대상 최소 19회 이상 공격

2. 공격 특징 분석 시 북한 정찰총국과 관련된 APT43의 특징과 일치

3. 드롭박스 등에서 아카이브 파일 전달, 보안 추적 위험 가능성 줄이기도