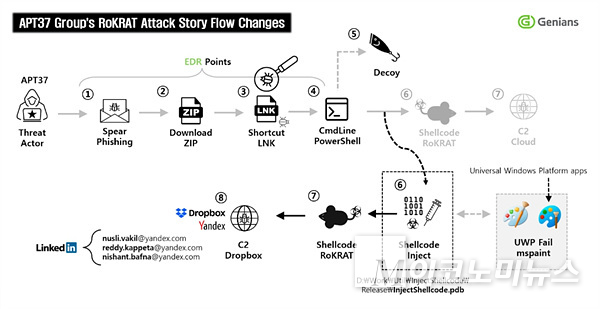

최근 북한이 배후로 알려진 APT37 해킹그룹이 사용하는 것으로 알려진 ‘RoKRAT’ 악성파일 모듈이 JPG 확장자를 가진 이미지 포맷 내부에 포함돼 공격하는 새로운 기법이 포착됐다. 이 같은 공격 방식은 ‘스테가노그래피(Steganography)’ 기법이라고 부르는데, 최근 국내에서 많이 포착될 정도로 위협 활성도가 높다.

지니언스 시큐리티 센터(Genians Security Center, GSC)는 최근 RoKRAT 악성코드에 대해 분석 보고서를 발표했다. 이번 악성코드는 ‘국가정보와 방첩 원고.zip’라는 제목의 압축파일을 통해 유포됐다. 해당 압축파일을 풀면 내부에는 ‘국가정보와 방첩 원고’라는 이름의 바로가기 파일이 포함돼 있다. 하지만 바로가기 파일 사이즈는 약 54MB로 일반적인 바로가기 파일과 비교했을 때 용량이 비정상적으로 크다. 이는 코드 내부에 미끼용 정상 문서와 함께 RoKRAT 셸코드(Shellcode) 등이 은닉돼 있기 때문이다. 셸코드란 취약점을 이용해 시스템 내에서 특정 명령을 실행하도록 하는 기계어 코드를 뜻한다.

해당 링크 파일에서 은닉된 속성정보를 추출하면 ‘미끼용 정상 HWP 문서파일’, ‘쉘코드’, ‘Powershell 명령어’, ‘배치파일 명령어’ 등이 들어있다. 사용자가 압축 파일을 플고 실행파일을 클릭하면 악성코드가 실행되고, 자동으로 해당 컴퓨터를 공격하게 된다.

하지만 지금까지 발견된 수많은 RoKRAT 변종 중에 이번에 발견된 악성코드는 ‘InjectShellcode’ 문자열이 발견된 것은 이번이 처음이다. GSC 전문가는 이에 대해 안티바이러스 제품의 탐지나 악성코드 분석을 어렵게 하기 위한 목적으로 분석했다.

이번 공격은 두 가지 형태의 사진으로 위장한 방법이 발견됐지만 내부적인 악성코드 패턴은 동일했다. 해당 사진 파일 모두 정상적인 JPEG 포맷을 갖고 있으며, JPEG 이미지 파일은 실제 특정 인물의 얼굴 모습을 포함하고 있다. 하지만 실제 사진 내부에서 발견된 ‘version1.0.tmp’ 파일에는 쉘코드 데이터가 관찰됐다. 이러한 쉘코드 데이터는 내부 루틴을 통해 한 번 더 연산되고, 이때 숨겨진 RoKRAT 모듈이 나타나게 된다.

위협 행위자는 셸코드 및 파일리스 기반으로 RoKRAT 모듈을 자주 로드하고 있는 만큼 기업이나 기관의 보안 담당자는 외부 클라우드 접속기록을 세심하게 살펴볼 필요가 있다.

보안 전문가는 “바로가기 파일의 기본 아이콘에는 작은 화살표가 포함돼 육안으로 구분이 가능하다”면서도 “이메일 첨부파일이나 SNS 등의 메신저로 받은 압축파일 내부에 바로가기 파일이 있다면 악성코드일 가능성이 큰 만큼 최신 위협의 유입과정과 파일 확장자, 아이콘의 특징 등을 충분히 이해하는 것이 중요하다”고 강조했다.